We’ve gone hands-on with Siri Proxy, and the things you can do with this handy tool are amazing.

But as you know, at iDB we don’t like to keep all the good stuff to ourselves. For that reason, we’ve created this comprehensive video tutorial and guide that shows you how to run Siri Proxy on your iPhone 4S.

We show you step-by-step what’s needed to try out Siri Proxy yourself…

Before we get too deep into the tutorial, we want to let you know about a few prerequisites.

1: You don’t have to use Ubuntu, but in order to follow these steps verbosely, you must have an Ubuntu machine, which is free. This install can be done on a Mac, Windows, or Linux machine. In my opinion it is much easier to do this on an Ubuntu installation than anything else, that’s why I selected it to install Siri Proxy. Your Ubuntu installation can be the real thing, or it can be a virtual machine like I have. In order to show you the full start to finish tutorial, I show you how to install Ubuntu using Parallels for Mac as a part of this tutorial. Parallels is a paid app for the Mac, but the good news is that you can download a free 14-day trial, and start using this today.

2: This only works with the iPhone 4S. We haven’t tested it on any other devices, because frankly, it probably wouldn’t work anyway, and it’s not exactly legal.

3: This will only work while connected to your local WiFi network. It’s true that you could get this working remotely with some VPN skills, but I tried to keep this as simple and straightforward as possible.

4: This tutorial only covers the initial install. Later, I’ll show you how to add various plugins to get more out of the experience, as seen here.

5: Anyone can do this. Yes, even you. So don’t be scared, give it a shot.

6: Lastly, we want to thank Pete “Plamoni” Lamonica for creating Siri Proxy, and providing the basis for this tutorial.

How to Install Siri Proxy

Preliminary Steps

Step 1: If you have Ubuntu already installed, great! If not, that’s okay, too. If you’re on a Windows box, you can install Ubuntu outright as if it was just another program. If you’re on a Mac, you can install Ubuntu as a virtual machine using software like Parallels 7 or VMWare Fusion. In this tutorial, I use Parallels.

Step 2: Install the latest Ubuntu updates if applicable. Please see 1:00 on the video tutorial.

Step 3: If you’re using Parallels, or any other virtual machine, you will need to set the Internet connection to bridged mode so that devices on your network can interface directly with the virtual machine. Please see 4:00 on the video tutorial for more info.

Step 4: Setup Dropbox. This is an optional step, but I found it easier than anything else. You must have some way to transfer the certificate that you generate to your iPhone. You can use email if you prefer, but I decided to use DropBox.

Command Line Steps

Each of these steps can be referenced in the video, and each has an accompanying timestamp for ease of reference. Simply copy and paste each of these commands in the Terminal app, and follow any additional instructions if so indicated. Each step has a timestamp that you can reference in the video tutorial to help gather your bearings.

Command 01: Time 5:44

sudo apt-get install dnsmasq ruby build-essential openssl libreadline6 libreadline6-dev curl git-core zlib1g zlib1g-dev libssl-dev libyaml-dev libsqlite3-0 libsqlite3-dev sqlite3 libxml2-dev libxslt-dev autoconf libc6-dev ncurses-dev automake libtool bison subversion

Select ‘y’ to continue.

Command 02: Time 6:13

sudo nano /etc/dnsmasq.conf

Find the following line on approximately line 62: #address=/double-click.net/127.0.0.1

Directly beneath that line type: address=/guzzoni.apple.com/(your_machine's_ip_address)

Replace (your_machine’s_ip_address) with the IP address of your machine as shown in the video.

Press control+o, and then return to save. Press control+x to exit back to main terminal prompt.

Command 03: Time 7:42

sudo /etc/init.d/dnsmasq restart

Command 04: Time 7:55

bash < <(curl -s https://raw.github.com/wayneeseguin/rvm/master/binscripts/rvm-installer)

Command 05: Time 8:20

[[ -s "$HOME/.rvm/scripts/rvm" ]] && . "$HOME/.rvm/scripts/rvm"

Command 06: Time 8:33

echo '[[ -s "$HOME/.rvm/scripts/rvm" ]] && . "$HOME/.rvm/scripts/rvm" # Load RVM function' >> ~/.bash_profile

Command 07: Time 8:47

rvm install 1.9.3

This command takes some time to execute. Be patient, especially on the compiling portion.

Command 08: Time 9:22

rvm use 1.9.3 --default

Command 09: Time 9:32

git clone git://github.com/plamoni/SiriProxy.git

Command 10: Time 9:49

cd SiriProxy

Select 'y' to continue.

Command 11: Time 10:06

rake install

Command 12: Time 10:21

mkdir ~/.siriproxy

Command 13: Time 10:31

cp ./config.example.yml ~/.siriproxy/config.yml

Command 14: Time 10:43

siriproxy gencerts

Command 15: Time 11:04

siriproxy bundle

Command 16: Time 11:23

rvmsudo siriproxy server

This command starts your Siri Proxy Server. It should say "Starting SiriProxy on port 443.."

Setting up the iPhone 4S

Step 1: First you need to grab the certificate we generated in Command 14 above, and install it on your iPhone 4S. You can use Dropbox or Email to transfer this to your iPhone 4S. See the video at 11:40 for more details on this.

The certificate is located at ~/.siriproxy/ca.pem so you will have to view hidden files in order to see this file. Once the certificate is on your iPhone, select install as shown at 12:44 in the video tutorial.

Step 2: In your iPhone 4S's WiFi Settings, select the blue arrow icon next to your active WiFi connection. Remember, you must be connected to the same local network as the Siri Proxy running on your computer. Tap on the DNS section, and edit the DNS entry to point to the IP address of your Siri Proxy server. See the video at 12:59 for more details.

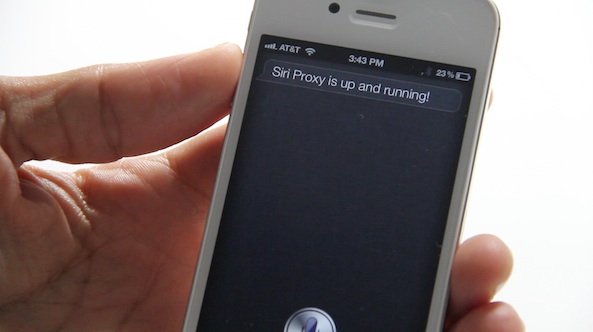

Step 3: Test Siri! Invoke Siri (hold home button on your iPhone 4S) and say "Test Siri Proxy". Siri should respond with: "Siri Proxy is up and running!" You'll also see the terminal window display all of your SpeechPackets from your conversation with Siri.

And that's a wrap folks. I know that seems like a lot of steps, but you can honestly have it running in less than an hour. This is just the beginning though. We now need to get Siri Proxy plugins installed so we can start to reap the benefits of this powerful tool. Stay tuned, we'll be back with tutorials on how to install Siri Proxy Plugins in the near future.

Were you able to get your Siri Proxy running? Let us know in the comments below.

BSGameDataArchive

BSGameDataArchive